摘 要 木马病毒由于有较强的隐蔽性和传播性,已经成为企业内网成为最主要网络安全威胁之一,而仅仅通过部署边界安全防护设备以及在终端计算机上安装防病毒软件等措施,难以有效防控木马病毒。文章介绍了木马病毒的特点以及通过简单开发联动控制系统实现不同厂商网络探针与防火墙的联动。结果表明了部署网络流量设备的必要性以及通过联动控制系统实现木马病毒对外连接自动阻断的有效性。

关键词 木马病毒防范;网络探针;防火墙;联动阻断

1概述

企业内部办公网络环境的开放性和复杂性,使得网络面临着来自各个方面的安全威胁。其中,木马病毒由于有较强的隐蔽性和传播性,已经成为企业内网成为最主要网络安全威胁之一[1]。木马病毒通常伪装成正常的程序或文件,通过网站、电子邮件、即时通讯软件、公共社交平台进行传播,用户下载、运行后会自动释放木马程序,用户计算机被远程控制,导致数据泄露、内网渗透、网络欺诈、僵尸网络等安全事件发生。本案例主要通过网络探针和防火墙的联动技术实践,实现了反向木马病毒对外连接流量的自动发现、自动预警、自动阻断。

2木马病毒管控难点

木马病毒主要寄生于企业内网服务器或终端计算机中,特别是终端计算机,是企业网络安全管理的重点和难点。根据调查研究显示,全球计算机中约有40%终端系统会受到木马系统或者是其他黑客程序的攻击[2]。目前主流的防控技术主要包括在终端计算机上安装防病毒软件或终端威胁检测与响应系统(EDR),但由于现在的病毒、木马传播方式隐蔽,并多采用了进程注入、无文件攻击及签名伪造等多种技术绕过安全防护,一般用户难以辨别,普通防病毒软件也难以发现。例如近期爆发的 “银狐”木马病毒,这是一种专门针对企事业单位内部人员进行攻击的木马病毒变种,病毒源通常是通过即时通讯、社交软件的“社交群”进行传播,伪装成一个具有诱惑性名称的文件诱骗群内用户点击。计算机被感染后,被远程控制并再次通过即时通讯软件、邮件扩散木马病毒,并伪造的工具网站进行钓鱼攻击,窃取用户的敏感数据和财产信息,具有高度隐蔽性,对企事业单位和个人的信息安全构成严重威胁。

3流量分析设备的必要性

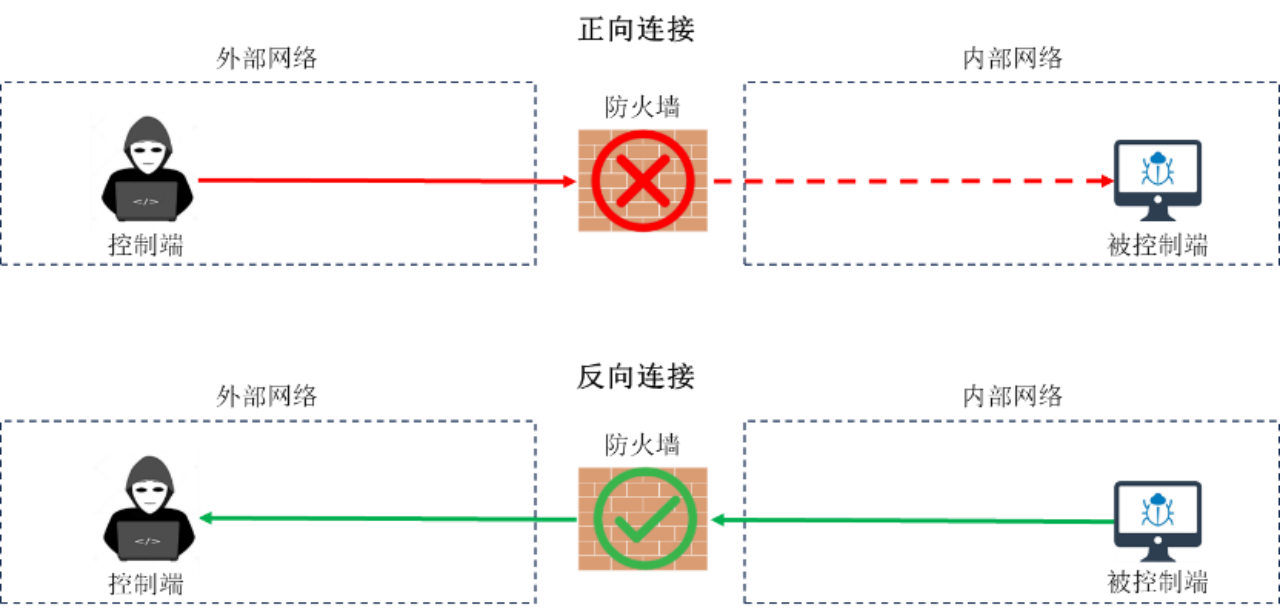

木马病毒通常分为正向木马和反向木马,正向木马一般由控制端向被控制端发起连接,而反向木马(反弹木马)则由被控制端向控制端发起连接[3]。一般控制端都位于企业内网以外,企业内网边界通常都部署了防火墙、入侵防御等设备,想要从外部对内网发起攻击难度较大。而如果是反向木马,由企业内网中感染木马病毒的被控制端主动向网外的控制端发起连接,通常都会“畅通无阻”。因此,如果企业内网中没有流量分析设备,则很难发现网内被木马病毒感染的计算机与控制端创建连接,只能是“被动挨打”的局面。

图1 木马病毒的正向与反向连接

Fig.1 Forward and reverse connections of Trojan virus

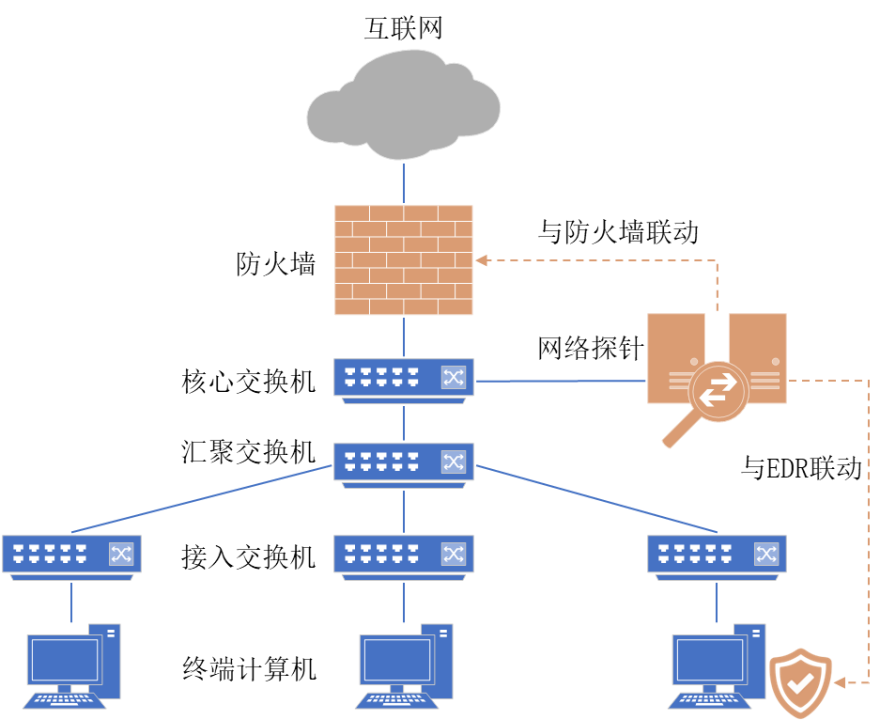

网络流量分析系统(网络探针)有硬件或软件形态,一般较常使用硬件设备。考虑到设备成本、网络吞吐量、实时性能、单点故障等问题,通常网络探针都采用旁挂方式连接在网内的关键网络节点上,如核心交换机,将网内流量镜象通过镜像端口发送到网络探针设备进行分析[4],一旦监测到网内有异常流量则会发出预警,网络探针对于及早发现网络安全威胁是非常有必要部署的。但是,由于设备旁挂部署的特点,不能直接阻断异常流量,如果运维值守人员无法保证24小时实时监测和处置,则会给木马病毒导致的远程控制创造了可乘之机。因此,最好采取网络探针与防火墙、EDR联动措施,对可疑流量第一时间进行阻断,从而提升木马病毒防控效果。

图2 网络流量分析设备拓扑图

Fig.2 Topology diagram of network traffic analysis equipment

4不同厂商设备联动控制的实现

目前市场上大部分网络探针设备只提供与本品牌防火墙、EDR或其他设备的联动,但很多企业由于各种原因,无法保证网络探针与其他安全设备都来源于同一厂商或品牌,而为了实现联动而更换设备,又会造成资源浪费。云南京建轨道交通投资建设有限公司使用的网络探针、防火墙就是不同厂商设备,因此,公司信息化部门通过Python语言简单开发联动系统实现网络探针与防火墙之间的联动,从而自动阻断可疑IP。

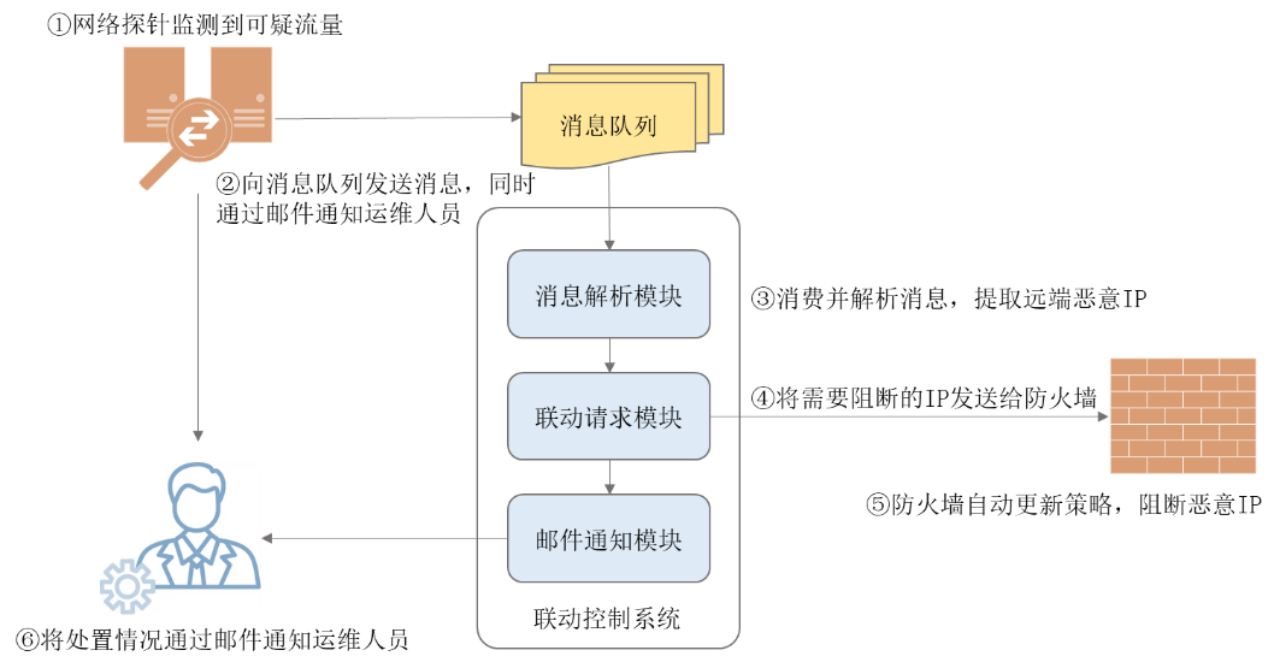

云南京建轨道交通投资建设有限公司使用的网络探针支持“数据外送”功能,包括Syslog、Kafka、邮件、FTP、短信等方式,防火墙设备提供REST API控制接口。联动控制系统主要包括消息解析、联动请求、邮件通知3个模块。整个系统工作过程如图3所示,网络探针监测到可疑流量,通过“数据外送”功能将告警信息发送至Kafka消息队列,同时通过邮件通知运维人员。联动控制系统的消息解析模块订阅消费Kafka消息,解析并提取出告警信息中的远端IP地址,格式化后将控制命令发送至防火墙的REST API控制接口,完成远端IP地址的阻断,并通过邮件通知运维人员。

消息队列服务采用了Kafka4.0版本,可以不需要部署Zookeeper集群,Python版本为3.11,需要调用kafka-python、lxml、smtplib、http、ssl等组件,部署在一台普通工作站或低性能服务器上即可工作。经过上线使用证明,防火墙对于网络探针检测出的异常流量阻断率为100%,联动延时≤2秒,达到了预期效果。

图3 联动控制系统工作过程

Fig.3 Working process of the linkage control system

5结语

本文主要介绍了云南京建轨道交通投资建设有限公司针对企业内网木马病毒防范的痛点难点,采取了网络探针监测,以及自主研发联动控制系统自动阻断异常网络流量的方法。联动控制系统通过收集网络探针的预警信息,进行数据处理后向防火墙发送阻断控制命令,并通过邮件通知运维人员。该应用可以利用现有设备,以最低投入有效应对企业内网木马病毒“难以被发现、处置不及时”的问题,有效提升企业对于木马病毒的防控能力。

参考文献

[1]孙晶,熊强强.基于BP神经网络的安全网闸木马病毒自动隔离[J].计算机仿真,2025,42(5):421-425

[2]黄馨漪.局域网计算机终端安全防护策略.科技创新与应用,2020(17):135-136.

[3]赵得椿.反向木马的远程控制与防范措施研究[J].数码设计(电子版),2024(3):0215-0218

[4]汤迎春,陈晓军,张建光.网络安全视角下全流量智能采集监测方案研究[J].信息技术与信息化,2025(4):123-126